Mikrotik L2TP site-to-site. L2TP Server!

Данный опус является частью единого цикла заметок o CLI. Для его написания использовалось множество различных источников (скилы крутых специалистов, статьи с тематических сайтов, техническая документация, комментарии с форумов и социальных сетей и т. д и т. п.). К сожалению, указать все источники точно не представляется возможным! По этому, в конце заметки, будет указана ссылка только на основной источник. Материалы, использованные для написания заметки, изменялись автором под конкретную задачу! Вам, скорее всего, тоже придется поступить аналогичным образом для получения желаемого результата)

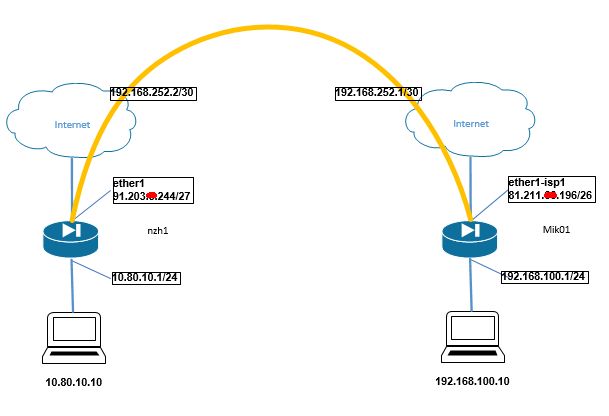

L2TP site-to-site. L2TP Server

::

::

/ppp profile add change-tcp-mss=yes local-address=192.168.252.1 name=site-to-site remote-address=192.168.252.2 use-encryption=yes

Создаём ppp profile, который позволит нам задать локальный и удалённый адреса, DNS, шифрование, ограничения и тд.

Создаем secret, где мы зададим настройки безопасности: имя пользователя и пароль для филиала:

/ppp secret add name=filial1 password=passphrase profile=site-to-site service=l2tp

L2TP Server Binding привязывается к юзеру:

/interface l2tp-server add name=l2tp-filial1-in1 user=filial1

Минимальная настройка

Предупреждение : FTP небезопасен! Рассмотрите возможность использования SFTP вместо FTP .

Активируем l2tp Server:

/interface l2tp-server server

set authentication=mschap2 enabled=yes

L2TP site-to-site. L2TP Client:

/interface l2tp-client

add allow=mschap2 connect-to=81.211.66.196 disabled=no name=l2tp-out1 password=passphrase user=filial1

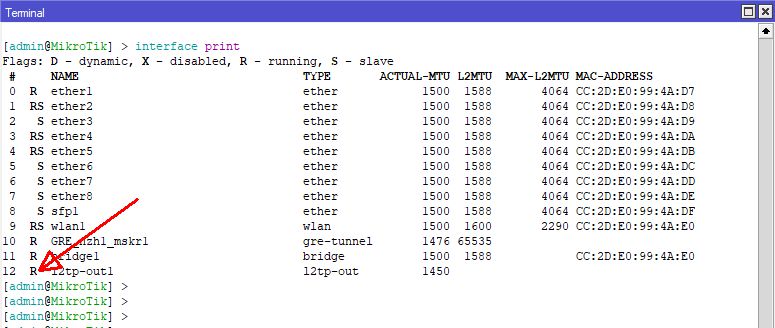

Признаки подключенного клиента:

Клиент должен пинговать сервер.

Оба должны пинговать туннельные адреса, в нашем случае это 192.168.252.1 и 192.168.252.2.

Вывод команды:

log_bin=mysql-bin

log_error=mysql-bin.err

binlog-ignore-db=information_schema,mysql,test

KOD:

Linux SED

Источник:

# /etc/openvpn/server.conf

- Комментируем строчки;

;push "redirect-gateway def1 bypass-dhcp"

;push "dhcp-option DNS 77.88.8.88"

;push "dhcp-option DNS 77.88.8.2"

- Перезапускаем демон;

# /etc/init.d/openvpn restart

Источник:

user printЗаметка:

Смотрим количество свободной оперативки:

# free

Cпасибо автору!

Источник:

http://ciscomaster.ru/content/mikrotik-s-nulya-09-tunnels