Mikrotik PPTP Tunnels!

Данный опус является частью единого цикла заметок o CLI. Для его написания использовалось множество различных источников (скилы крутых специалистов, статьи с тематических сайтов, техническая документация, комментарии с форумов и социальных сетей и т. д и т. п.). К сожалению, указать все источники точно не представляется возможным! По этому, в конце заметки, будет указана ссылка только на основной источник. Материалы, использованные для написания заметки, изменялись автором под конкретную задачу! Вам, скорее всего, тоже придется поступить аналогичным образом для получения желаемого результата)

Tunnel - это соединение типа Point-to Point (PtP). Туннель служит для расширения частной сети через сеть общего пользования. Туннель может быть как защищенным, так и не защищенным.

Существуют два вида туннелей:

- Client-to-Site, Remote Access (RA) - Подключение конкретного устройства к маршрутизатору.

- Site-to-Site - Объединение двух офисов.

Mikrotik и Tunnels

Mikrotik поддерживает следующие протоколы, имеющие отношение к туннелям:

PPPoE

PPTP

L2TP

SSTP

OpenVPN

GRE

EoIP

IPIP

IPSec

Возможны также комбинации протоколов:

L2TP + IPSec

GRE + IPSec

Использование комбинаций протоколов позволяют объединить преимущества этих протоколов.

PPPoE

PPPoE - (англ. Point-to-point protocol over Ethernet) — сетевой протокол канального уровня (второй уровень сетевой модели OSI) передачи кадров PPP через Ethernet.

В основном используется xDSL-сервисами.

Предоставляет дополнительные возможности (аутентификация, сжатие данных, шифрование).

RouterOS поддерживает PPPoE Server и PPPoE Client.

PPPoE Server запускается с привязкой к конкретному интерфейсу.

PPPoE работает в пределах броадкастного домена.

PPPoE Server может не иметь IP адреса. Клиенты чаще всего получают адрес по DHCP.

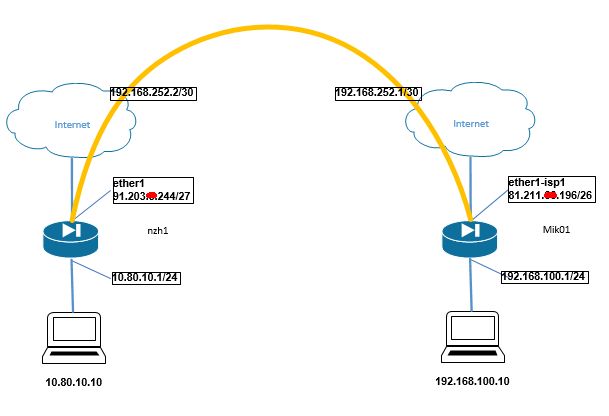

Настройка PPTP Server

Создаём ppp profile, который позволит нам задать локальный и удалённый адреса, DNS, шифрование, ограничения и тд.

/ppp profileadd change-tcp-mss=yes local-address=192.168.252.1 name=site-to-site remote-address=192.168.252.2 use-encryption=yes

Создаем secret, где мы зададим настройки безопасности: имя пользователя и пароль для филиала:

/ppp secret add name=filial1 password=passphrase profile=site-to-site service=pptp

Создаём PPTP Server Binding, что позволит нам создать для данного соединения постоянный интерфейс, чтобы на его основе создавать статические маршруты. PPTP Server Binding привязывается к юзеру:

/interface pptp-server add name=pptp-filial1-in1 user=filial1

Активируем PPTP Server:

/interface pptp-server server

set authentication=mschap2 enabled=yes

/ip route add distance=1 dst-address=10.80.10.0/24 gateway=pptp-filial1-in1

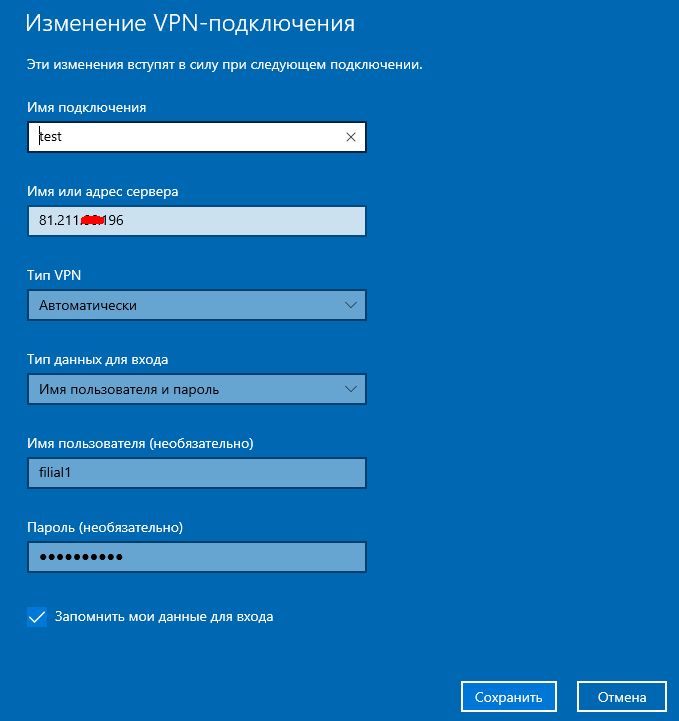

Настройка PPTP client:

/interface pptp-client add allow=mschap2 connect-to=81.211.66.196 disabled=no name=pptp-out1 password=passphrase user=filial1

/ip route add distance=1 dst-address=192.168.100.0/24 gateway=pptp-out1

Либо можете воспользоваться готовым проектом, где все собрано в одном месте - winbox-installer.

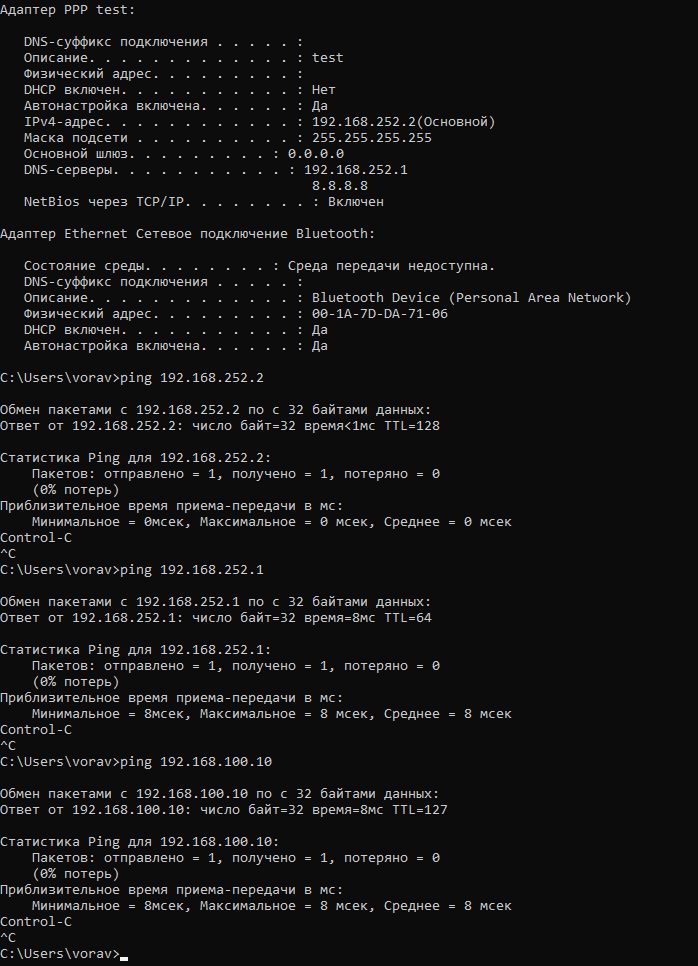

Оба должны пинговать туннельные адреса, в нашем случае это 192.168.252.1 и 192.168.252.2.

[admin@nzh1] > ping 81.211.66.196 SEQ HOST SIZE TTL TIME STATUS 0 81.211.66.196 56 57 44ms 1 81.211.66.196 56 57 44ms sent=2 received=2 packet-loss=0% min-rtt=44ms avg-rtt=44ms max-rtt=44ms

[admin@nzh1] > ping 192.168.252.2 SEQ HOST SIZE TTL TIME STATUS 0 192.168.252.2 56 64 0ms 1 192.168.252.2 56 64 0ms sent=2 received=2 packet-loss=0% min-rtt=0ms avg-rtt=0ms max-rtt=0ms

[admin@nzh1] > ping 192.168.252.1 SEQ HOST SIZE TTL TIME STATUS 0 192.168.252.1 56 64 43ms 1 192.168.252.1 56 64 43ms sent=2 received=2 packet-loss=0% min-rtt=43ms avg-rtt=43ms max-rtt=43ms

[admin@nzh1] > ping 192.168.100.10 src-address=10.80.10.1 SEQ HOST SIZE TTL TIME STATUS 0 192.168.100.10 56 127 44ms 1 192.168.100.10 56 127 44ms sent=2 received=2 packet-loss=0% min-rtt=44ms avg-rtt=44ms max-rtt=44ms

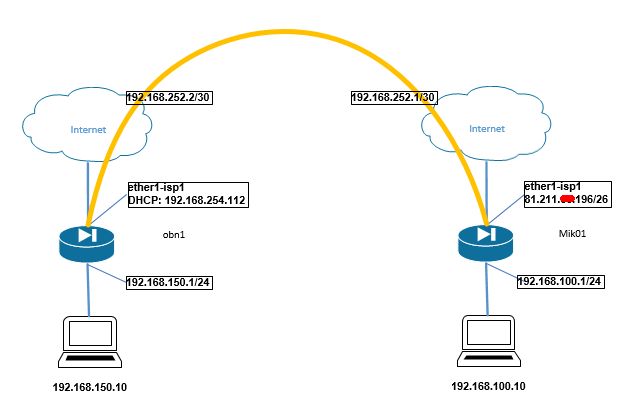

PPTP и серые адреса

PPTP может работать с клиентами, у которых серые адреса:

Настройка клиента идентична

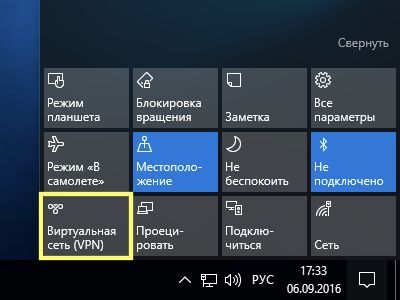

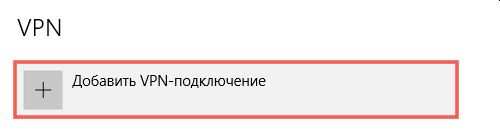

Проверка сервера PPTP клиентом Windows

Далее при подключении:

Отключаемся чтобы зайти под новым пользователем:

quitОтключение пользователя::

user disable admin

Минимальная настройка

Предупреждение : FTP небезопасен! Рассмотрите возможность использования SFTP вместо FTP .

Вывод команды:

log_bin=mysql-bin

log_error=mysql-bin.err

binlog-ignore-db=information_schema,mysql,test

KOD:

Linux SED

Источник:

# /etc/openvpn/server.conf

- Комментируем строчки;

;push "redirect-gateway def1 bypass-dhcp"

;push "dhcp-option DNS 77.88.8.88"

;push "dhcp-option DNS 77.88.8.2"

- Перезапускаем демон;

# /etc/init.d/openvpn restart

Заметка:

Смотрим количество свободной оперативки:

user print

Cпасибо автору!

Источник: